Мой блог взломали, админка недоступна! Наконец-то и до меня добрались хакеры...

Наверное такой подарок они мне преподнесли на 23 февраля, ибо вчера всё было нормально, а сегодня я уже не смог войти в админку.

Вместо привычного окна ввода логина и пароля я увидел вот это:

Привет от хакераМой блог взломали

Мой блог взломали. Сюрприз, конечно, неожиданный и неприятный... Попробовал зайти на субдомен, где у меня тестовый блог - там то-же самое...

Вопрос: где дыра в безопасности? Пока не определил. Подбор пароля от админки? Вряд-ли... К тому-же плагин Clearfy вроде как предотвращает такую возможность... Но тогда как?

Проблему-то я решил за 2 минуты - зашёл по FTP и из копии восстановил в первоначальном виде файл

wp-admin/index.php

Именно он и подвергся изменениям. Благо плагин BackWPup автоматически создаёт мне резервные копии и выкладывает их на Dropbox... В принципе этот файл, я имею в виду index.php, одинаков везде в пределах актуальной версии WordPress.

Но всё-же мой совет - не пренебрегайте резервными копиями. Хостинг хостингом, но удобнее делать и свои...

А у меня вопросы пока открыты... Я так понял - война началась? Ну что-ж, повоюем...

Пока я всего лишь поменял пароль от админ-панели. Посмотрим что дальше будет. Но думаю, что просто так меня в покое уже не оставят. Ну да и мы не лыком шиты.

Написал всё это для того, чтобы если у вас подобное произойдёт - вы не паниковали и знали как это исправить.

Будьте бдительны.

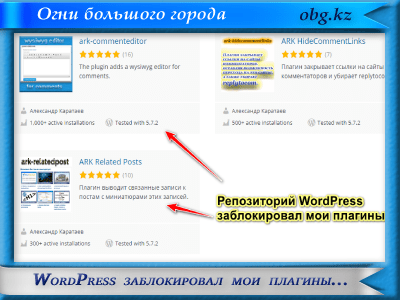

Огни большого города Личный блог Александра Каратаева

Огни большого города Личный блог Александра Каратаева

Наше дело правое: пойдем налево! Победа будет за тем, кто прав!

Это однозначно!

Неприятная история! Только не пойму, смысл-то им какой от твоего сайта, у тебя что там, секретные материалы или деньги в больших количествах? Ну, статьи воруют и картинки – это ещё понятно, а так, без причины…? У меня на Садоводстве и ещё на более ранних блогах исчезали статьи с концами, ну, что делать – написал новые, благо, с головы пишу. Так же, менял пароли и плагины всякие для защиты ставил… Мне кажется, развлекаются ребята от нечего делать – тренируются! Но, я знаю, что ты с успехом разрулишь эту ситуацию. Я желаю удачи тебе в твоей войне!

Да, чуть не забыл.

Саша поздравляю тебя с Праздником!

Мира и Добра!

Тепла и Любви!

Счастья, Уюта и Душевного комфорта!

И, конечно же, Крепкого Здоровья Тебе и твоим близким!

Миша, с праздником тебя!

Не не думаю, что сайт ломали целенаправленно. Попал под раздачу вкупе со многими другими, скорее всего. Разберёмся, это не смертельно…

Читал недавно что была найдена уязвимость в wordpress и сайты взламывают пачками. Зачастую взламывают просто ради прикола, но проверить исходящие ссылки не помешает.

Вроде бы не так давно обновление движка было… Но раз дыру нашли, то значит скоро будет ещё обновление…

Насчёт ссылок… да, надо проверить на всякий пожарный…

Да уж, подарочек. Зато я наконец то поставил себе плагин для резервной копии. Правда настройки оставил пока по умолчанию.

Зато я наконец то поставил себе плагин для резервной копии. Правда настройки оставил пока по умолчанию.

Смотря какой плагин. Тот который у меня без настроек вообще ничего делать не будет. зато настроил и забыл, но копии всегда свежие есть…

Саша, а у тебя есть статья про настройки плагина? Как там в школе говорили:

Нет, такую не писал… Думал, что внутри каждый сможет разобраться…

С Праздником Вас, Александр, удачи и здоровья в геометрической прогрессии.

А про хакеров, подумал в начале, что это Вы интригуете и так называется только статья.

Когда я создавал сайт на WordPress, рекомендовано было удалить файл readme и lisenze.txt, как лазейку для взломщиков. Пишу по памяти и с ошибками.

А, вообще, думаю, ваша популярность кому то мешает спать. Особенно ваша бескорыстность в комментариях.

Так что, в покое не оставят. Мне кажется большой и хитрый пароль, который тестировать не одни сутки, лучшее средство от взлома.

В войну вступать нет смысла, только кого то раззадорит.

Кто то писал, что определяет ID взломщика и т. д.

Это не тот плагин, что Вы упомянули WordPress Database Backup?

Андрей, спасибо за поздравления! Вас также поздравляю с этим праздником!

Про плагин… Я использую BackWPup, давно уже, можно сказать несколько лет…

Да какая там у меня популярность? Посещалка за сотню никак не вылезет. О чём речь-то?

Если кого-то раззадорит, что я без проблем исправляю ситуацию, то это тоже не страшно. Войны такой я не боюсь. В конце концов приму кардинальные меры совместно с хостингом, ну блог на пару дней может придётся остановить для этого. Я же пока только оборону держу, да и то лёгенькую такую… Нет желания, да и времени сейчас что-то глобальное затевать. Если только не вынудят, конечно…

Понятно что дело поправимое, просто интересно, где и в чем уязвимость нашли? Ведь все обновления Вы делаете и плагин защиты входа в админку есть. Может, дыра со стороны хостинга? Напишите, пожалуйста, как найдёте, в чем была причина? Ведь всех и каждого может коснуться проблема. Понятно, что взламывают не целенаправленно (мы же не политики и не кинозвёзды):) а оптом, походя.

Вас, Александр, с Праздником!

Всего самого доброго Вам и Вашим близким!

Елена, спасибо за поздравления.

Если найду пробел в безопасности, то конечно-же напишу. Просто это мы так говорим "хакер", но на самом деле он скорее всего и не знает, что взломал именно мой блог. Оптом-же, прога какая-то отработала… Скриптик…

Да, уж! Веселое начало дня! Я бы уже от паники ум потеряла! Ужас!

Ужас!

Саша, а настройка того плагина, что вы пользуетесь, сложная? Я бы поставила себе. У меня вообще нет…

Но ты справишься – уверенна!

С праздничком тебя и твоих читателей!

Настройки, если разобраться, то несложные… Но там просто вдумчиво надо и внимательно. У меня плагин делает два вида архивов, я так настроил… Один ежедневно и в нём только контент, комменты, вложения, картинки… А другой раз в неделю – там полный архив блога, включая БД…

Спасибо за поздравление…

У меня когда-то стоял этот плагин, но я как-то решила его удалить….надо бы вернуть и также регулярно делать резервные копии. Спасибо, Александр.

Мне как-то спокойнее, когда есть свои архивы… Чувствую себя хозяином положения. Ведь мало ли что может случиться.

Санечка! Поздравляю тебя и всех мужчин-читателей твоего классного блога с Днем Защитника Отечества!

Возможно в твоем случае легко подобрали пароль к твоей базе данных. Чтобы впредь такого не повторилось, нужно добавить КОДЫ ЗАЩИТЫ в файл .htaccess. Далее: необходимо скрыть страницу входа в админку, а вместо слова admin придумать какое-либо другое, тайное слово и входить, вводя это слово…ну и пароль конечно придумать посложнее! Вставь в свой файл .htaccess вот это:

# ESSENTIALS

RewriteEngine on

ServerSignature Off

Options All -Indexes

Options +FollowSymLinks

# FILTER REQUEST METHODS

<IfModule mod_rewrite.c>

RewriteCond %{REQUEST_METHOD} ^(TRACE|DELETE|TRACK) [NC]

RewriteRule ^(.*)$ – [F,L]

</IfModule>

# CHARACTER STRINGS

<IfModule mod_alias.c>

# BASIC CHARACTERS

RedirectMatch 403 \,

RedirectMatch 403 \:

RedirectMatch 403 \;

RedirectMatch 403 \=

RedirectMatch 403 \@

RedirectMatch 403 \[

RedirectMatch 403 \]

RedirectMatch 403 \^

RedirectMatch 403 \`

RedirectMatch 403 \{

RedirectMatch 403 \}

RedirectMatch 403 \~

RedirectMatch 403 \"

RedirectMatch 403 \$

RedirectMatch 403 \<

RedirectMatch 403 \>

RedirectMatch 403 \|

RedirectMatch 403 \.\.

RedirectMatch 403 \/\/

RedirectMatch 403 \/?p=

RedirectMatch 403 \%0

RedirectMatch 403 \%A

RedirectMatch 403 \%B

RedirectMatch 403 \%C

RedirectMatch 403 \%D

RedirectMatch 403 \%E

RedirectMatch 403 \%F

RedirectMatch 403 \%22

RedirectMatch 403 \%27

RedirectMatch 403 \%28

RedirectMatch 403 \%29

RedirectMatch 403 \%3C

RedirectMatch 403 \%3E

RedirectMatch 403 \%3F

RedirectMatch 403 \%5B

RedirectMatch 403 \%5C

RedirectMatch 403 \%5D

RedirectMatch 403 \%7B

RedirectMatch 403 \%7C

RedirectMatch 403 \%7D

# COMMON PATTERNS

Redirectmatch 403 \_vpi

RedirectMatch 403 \.inc

Redirectmatch 403 xAou6

Redirectmatch 403 db\_name

Redirectmatch 403 select\(

Redirectmatch 403 convert\(

Redirectmatch 403 \/query\/

RedirectMatch 403 ImpEvData

Redirectmatch 403 \.XMLHTTP

Redirectmatch 403 proxydeny

RedirectMatch 403 function\.

Redirectmatch 403 remoteFile

Redirectmatch 403 servername

Redirectmatch 403 \&rptmode\=

Redirectmatch 403 sys\_cpanel

RedirectMatch 403 db\_connect

RedirectMatch 403 doeditconfig

RedirectMatch 403 check\_proxy

Redirectmatch 403 system\_user

Redirectmatch 403 \/\(null\)\/

Redirectmatch 403 clientrequest

Redirectmatch 403 option\_value

RedirectMatch 403 ref\.outcontrol

# SPECIFIC EXPLOITS

RedirectMatch 403 errors\.

RedirectMatch 403 config\.

RedirectMatch 403 include\.

RedirectMatch 403 display\.

RedirectMatch 403 register\.

Redirectmatch 403 password\.

RedirectMatch 403 maincore\.

RedirectMatch 403 authorize\.

Redirectmatch 403 macromates\.

RedirectMatch 403 head\_auth\.

RedirectMatch 403 submit\_links\.

RedirectMatch 403 change\_action\.

Redirectmatch 403 com\_facileforms\/

RedirectMatch 403 admin\_db\_utilities\.

RedirectMatch 403 admin\.webring\.docs\.

Redirectmatch 403 Table\/Latest\/index\.

</IfModule>

продолжение следует…

Ого, Лен! Вот это инструкция!

Спасибо за поздравление!

Я не думаю, что дело тут в подборе пароля – он у меня был достаточно сложным… Его поменял… Посмотрю, как дальше будет, если что – воспользуюсь твоим советом…

В смысле адрес подменить?

А вот во второй части (второй коммент) кода где начальный <IfModule… ? Там какой модуль задействуется?

RewriteCond %{HTTP_REFERER} advair [OR]

RewriteCond %{HTTP_REFERER} allegra [OR]

RewriteCond %{HTTP_REFERER} ambien [OR]

RewriteCond %{HTTP_REFERER} amoxicillin [OR]

RewriteCond %{HTTP_REFERER} baccarat [OR]

RewriteCond %{HTTP_REFERER} bet [OR]

RewriteCond %{HTTP_REFERER} blackjack [OR]

RewriteCond %{HTTP_REFERER} cash [OR]

RewriteCond %{HTTP_REFERER} casino [OR]

RewriteCond %{HTTP_REFERER} celeb [OR]

RewriteCond %{HTTP_REFERER} cheap [OR]

RewriteCond %{HTTP_REFERER} cialis [OR]

RewriteCond %{HTTP_REFERER} craps [OR]

RewriteCond %{HTTP_REFERER} credit [OR]

RewriteCond %{HTTP_REFERER} deal [OR]

RewriteCond %{HTTP_REFERER} debt [OR]

RewriteCond %{HTTP_REFERER} drug [OR]

RewriteCond %{HTTP_REFERER} effexor [OR]

RewriteCond %{HTTP_REFERER} equity [OR]

RewriteCond %{HTTP_REFERER} faxo [OR]

RewriteCond %{HTTP_REFERER} finance [OR]

RewriteCond %{HTTP_REFERER} gambling [OR]

RewriteCond %{HTTP_REFERER} hold-em [OR]

RewriteCond %{HTTP_REFERER} holdem [OR]

RewriteCond %{HTTP_REFERER} iconsurf [OR]

RewriteCond %{HTTP_REFERER} insurance [OR]

RewriteCond %{HTTP_REFERER} interest [OR]

RewriteCond %{HTTP_REFERER} internetsupervision [OR]

RewriteCond %{HTTP_REFERER} keno [OR]

RewriteCond %{HTTP_REFERER} levitra [OR]

RewriteCond %{HTTP_REFERER} lipitor [OR]

RewriteCond %{HTTP_REFERER} loan [OR]

RewriteCond %{HTTP_REFERER} meds [OR]

RewriteCond %{HTTP_REFERER} money [OR]

RewriteCond %{HTTP_REFERER} mortgage [OR]

RewriteCond %{HTTP_REFERER} omaha [OR]

RewriteCond %{HTTP_REFERER} paxil [OR]

RewriteCond %{HTTP_REFERER} pharmacy [OR]

RewriteCond %{HTTP_REFERER} pharmacies [OR]

RewriteCond %{HTTP_REFERER} phentermine [OR]

RewriteCond %{HTTP_REFERER} pheromone [OR]

RewriteCond %{HTTP_REFERER} pills [OR]

RewriteCond %{HTTP_REFERER} poker [OR]

RewriteCond %{HTTP_REFERER} refinance [OR]

RewriteCond %{HTTP_REFERER} roulette [OR]

RewriteCond %{HTTP_REFERER} scout [OR]

RewriteCond %{HTTP_REFERER} seventwentyfour [OR]

RewriteCond %{HTTP_REFERER} slot [OR]

RewriteCond %{HTTP_REFERER} syntryx [OR]

RewriteCond %{HTTP_REFERER} texas [OR]

RewriteCond %{HTTP_REFERER} tournament [OR]

RewriteCond %{HTTP_REFERER} tramadol [OR]

RewriteCond %{HTTP_REFERER} tramidol [OR]

RewriteCond %{HTTP_REFERER} valtrex [OR]

RewriteCond %{HTTP_REFERER} viagra [OR]

RewriteCond %{HTTP_REFERER} vicodin [OR]

RewriteCond %{HTTP_REFERER} win [OR]

RewriteCond %{HTTP_REFERER} xanax [OR]

RewriteCond %{HTTP_REFERER} zanax [OR]

RewriteCond %{HTTP_REFERER} zoloft [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?adult(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?anal(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?blow.?job(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?gay(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?incest(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?mature(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?nude(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?porn(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?pus*y(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?sex(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?teen(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?tits(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?.*(-|.)?titten(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?38ha(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?4free(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?4hs8(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?4t(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?4u(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?6q(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?8gold(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?911(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?abalone(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?adminshop(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?adultactioncam(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?aizzo(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?alexa(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?alphacarolinas(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?amateur(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?amateurxpass(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ansar-u-deen(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?atelebanon(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?beastiality(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?bestiality(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?belize(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?best-deals(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?blogincome(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?bontril(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?bruce-holdeman(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?vixen1(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ca-america(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?chatt-net(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?commerce(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?condo(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?conjuratia(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?consolidate(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?coswap(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?crescentarian(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?crepesuzette(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?dating(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?devaddict(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?discount(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?domainsatcost(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?doobu(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?e-site(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?egygift(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?empathica(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?empirepoker(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?e-poker-2005(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?escal8(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?eurip(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?exitq(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?eyemagination(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?fastcrawl(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?fearcrow(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ferretsoft(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?fick(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?finance(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?flafeber(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?fidelityfunding(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?freakycheats(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?freeality(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?fuck(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?future-2000(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?gabriola(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?gallerylisting(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?gb.com(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?globusy(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?golf-e-course(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?gospelcom(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?gradfinder(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?hasfun(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?herbal(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?hermosa(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?highprofitclub(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?hilton(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?teaminspection(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?hotel(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?houseofseven(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?hurricane(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?iaea(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ime(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?info(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ingyensms(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?inkjet-toner(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?isacommie(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?istarthere(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?it.tt(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?italiancharms(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?iwantu(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?jfcadvocacy(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?jmhic(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?juris(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?kylos(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?laser-eye(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?leathertree(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?lillystar(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?linkerdome(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?livenet(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?low-limit(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?lowest-price(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?macsurfer(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?mall.uk(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?maloylawn(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?marketing(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?mcdortaklar(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?mediavisor(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?medications(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?mirror.sytes(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?mp3(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?(-|.)musicbox1(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?naked(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?netdisaster(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?netfirms(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?newtruths(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?no-limit(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?nude(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?nudeceleb(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?nutzu(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?odge(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?oiline(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?onlinegamingassoc(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?outpersonals(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?pagetwo(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?paris(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?passions(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?peblog(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?peng(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?perfume-cologne(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?personal(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?php-soft(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?pics(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?pisoc(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?pisx(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?popwow(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?porn(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?prescriptions(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?printdirectforless(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ps2cool(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?psnarones(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?psxtreme(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?quality-traffic(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?registrarprice(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?reliableresults(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?rimpim(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ro7kalbe(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?rohkalby(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ronnieazza(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?rulo.biz(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?s5(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?samiuls(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?searchedu(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?seventwentyfour(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?seventwentyfour.*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sex(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sexsearch(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sexsq(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?shoesdiscount(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?site-4u(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?site5(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?slatersdvds(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sml338(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sms(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?smsportali(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?software(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sortthemesitesby(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?spears(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?spoodles(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?sportsparent(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?stmaryonline(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?strip(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?suttonjames(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?talk.uk-yankee(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?tecrep-inc(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?teen(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?terashells(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?thatwhichis(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?thorcarlson(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?tmsathai(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?traffixer(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?tranny(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?valeof(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?video(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?vinhas(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?vixen1(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?vpshs(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?vrajitor(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?w3md(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?webdevsquare(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?whois(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?withdrawal(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?worldemail(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?wslp24(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?ws-op(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?xopy(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?xxx(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?yelucie(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?youradulthosting(-|.).*$ [OR]

RewriteCond %{HTTP_REFERER} ^http://(www\.)?(-|.)zindagi(-|.).*$ [NC]

RewriteRule .* – [F]

</IfModule>

Вот и все дела…Защита сайта будет идти на уровне сервера. Успехов тебе, друг! 🙂

Пароль для входа в админку сайта и пароль для входа в базу данных-это два разных пароля! Пароль для входа в базу данных находится в файле config.php. И если этот файл хакеры умудрились скачать и прочитать, то естественно они вошли в твою базу данных. Установи более жесткие разрешения к файлам (лучше с админки хостинга а не через ftp, т.к. оно не защищенное) можно сделать ftps, но это уже другая тема…например, к тому же config.php поставь разрешение 600, а не 755 к примеру или 744. Короче..меняй срочно АДРЕС ВХОДА В АДМИНКУ САЙТА…и она у тебя будет скрыта для всякой сетевой нечисти. Стандартный адрес входа в админку: wp-login.php а тебе надо сделать подмену на другую абревиатуру слово admin и входить по новому адресу.

Да, если прочитали config.php, то уже поздно права на него менять. Но всё-же поменял. У меня 666 стояло, сделал, как ты советуешь 600… Но если уже прочитали, то вся возня с базой посложнее будет. Но я почему-то не думаю, что дело пошло дальше изменения index.php… Да и пароли там не простые – в админке блога, в панели хостинга, к БД…

Знаешь, вот что-то не хочется мне wp-login.php менять… Там вообще-то в трёх файлах надо делать изменения имени файла для входа… И при каждом обновлении движка опять… Короче, пока думаю над этим…

Логин admin сейчас тоже изменю…

Если лень каждый раз после обновления менять именя файлов, можно применить плагин ( LockerPress )

WordPress Security Plugin by LockerPress. Create Custom Login URL (hides default wp-admin & wp-login URL's), Change Admin User, Custom Hack/Ban Settings, Change Database Prefix & much more to give you peace of mind.

А, кстати, войти в твою базу данных хакеры могли и через твою админку хостинга, если там у тебя пароль хлипкий. У нас с Димой недавно был случай когда мы вошли на свой хостинг и обнаружили там откуда-то взявшийся вновь созданный ПОДДОМЕН НАШЕГО САЙТА…во как! Мы приняли все необходимые меры, чтобы это больше не повторилось. Скорее всего хакеры проникли в админку нашего хостинга или через комп (свою внедренную прогу) или fpt filezilla.

Я в ftp-клиентах пароли вообще не храню… В самой админке хоста и на самом хосте вроде пока всё нормально. Антивирусом всё прогнал на хосте – ничего нет подозрительного… Попробую ещё пароль ftp-доступа сменить на всякий случай… Всё-же скорее всего этим путём как-то пролезли…

Лен, спасибо тебе большое за помощь!

Да не за что, Сань! Чем могла-помогла. Что не знала у Димы моего сисадмина и по совместительству мужа спросила. В общем, удачи тебе и железобетонной безопасности твоему клевому блогу, друг! Загляни на мой на минутку…я там такую убойную статью наваляла! Про то, как я решила к 8 марта…похудеть!!!Ха-ха.. Дошло до меня наконец, что я уже не красотка, а …не буду говорить кто. Уверена, что замотивировала себя на 100% и проведу эту процедуру на 5 с плюсом. До встречи на моем блоге. А я пошла делать рассылку моим любименьким читателям. 🙂

Статья супер! Какая ты молодец! Лен я честно 6 раз(!!!) пытался оставить комментарий под твоей статьёй, нажимал человечка с поднятой рукой, но каждый раз система требовала подтвердить что я не бот.

Так и не понял – на 6-й раз отправился комментарий или нет… Система просто вернула меня к статье, но коммента своего я так и не увидел…

Саша, у меня на комменты на блоге стоит предмодерация. И это нормально. А твой комментарий отправился с первого раза и я на него сразу ответила. 🙂

описАлась…ftp-клиент надо было написать…ха-ха!

Александр, сочувствую…в такой день атаковали А может просто боты? ну откуда у тебя враги?

С праздником!

Да какие нафиг враги? Скорее всего какой-то бот ломал кучу сайтов (всё что находил в сети), вот и мой попал под раздачу. Да всё это фигня на самом деле. При самом плохом раскладе полностью переустановлю блог, все статьи и комменты останутся на месте, есть архивы соответствующие, плагины восстановлю… Ну потеряю пол-дня…. Это же не проблема вообще… Так что не переживай, ничего страшного, нас голыми руками не возьмёшь…

Ну, извини, сам в начале статьи ругал кого-то

И далее

Потому и написала так, думала люди… :)))

А какими вас руками можно взять ???)

В принципе ты права. Но я не имел в виду, что кто-то конкретно действует против меня. Вряд-ли ботов можно назвать персональными врагами…

Но попытка не единственная, поэтому я и выразился "повоюем"…

Женскими ласковыми и нежными…

по поводу модуля:

# PERISHABLE PRESS ULTIMATE REFERRER BLACKLIST

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^http://([^/]+)altavista\..*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://([^/]+)yahoo\..*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://([^/]+)msn\..*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://([^/]+)a9\..*$ [NC]

RewriteCond %{HTTP_REFERER} !^http://([^/]+)lycos\..*$ [NC]

Здесь удали ненужных тебе поисковых роботов или добавь свои…

Лен спасибо тебе за такую подробную инструкцию…

А вот этот блок кода

который у меня и вызвал вопрос, тоже относится к mod_rewrite.c

Что-то туплю сижу… Сам спросил и самому смешно стало… Видно же по коду, что там RewriteCond… Блин, пора уже отдохнуть от всего этого…

Сам спросил и самому смешно стало… Видно же по коду, что там RewriteCond… Блин, пора уже отдохнуть от всего этого…

Да. Это список рефереров (веб – ресурсов) с которых частенько шли DDOS атаки. Собран за несколько лет. Если не хочешь, то можешь его не включать в штаккес.

Первый контейнер, это наиболее распространённые символы включаемые в джед – запросы к серверу. С помощью ответа сервера на такие запросы можно получить ту или иную инфу, касающуюсю того или иного сайта.

Например с помощью серии вот таких запросов:

dekbest.ru 72.18.157.50 – – [23/Feb/2017:09:19:23 +0300] "GET /wp-config.txt HTTP/1.0" 403 215 "-" "Mozilla/4.0 (compatible; Win32; WinHttp.WinHttpRequest.5)"

моожно получить доступ к файлу wp-config.php если он достаточно не защищён. На наши сайты постоянно каждый день идут атаки, так что приодиться держать руку на пульсе…

Кстати, в логах что-то подобное такому запросу видел…

Александр, с праздником Вас!Всего наилучшего Вам и Вашей семье!

А что Вы скажете о плагинеWP-DB-Backup? Он у меня на одном сайте стоит, а на другом и вообще ничего! (опять Вы меня напугали! )) Если что, я в этом ничего не понимаю.)

Ирина, спасибо за поздравления!

А что я могу сказать про WP-DB-Backup? Я его не знаю, не пользовался…

Понятно… Спасибо за ответ. Оставлю пока как есть.

Александр

Почему вы не переходите на cloudflare? Вас взломали скорее всего по фтп, возможно, у вас какой то плагин не с официального сайта, там очень много вредного кода.

На хостинге удалите фтп аккаунт, создайте новый, с новым логином и паролем. Удалите программу фтп менеджера, возмоно вирус на компе передаёт конфиг. Подключите cloudflare, что бы скрыть реальный адрес сервера.

Кстати, если у вас хостинг, обратитесь в службу поддержки, пусть вышлют вам логи. Если сервер, проверьте лог файлы. Так вы приблизительно узнаете где брешь в защите

Небольшое дополнение. Текст написан на турецком языке, автор пишет что команда анонимных иранских хакеров.

Цитата – В этой жизни будь либо охотником, либо добычей, но кем бы ты не был, не будь собакой которая приносит добычу (прямой перевод)

В вашей системе червь , взлом продолжиться, срочно надо найти файлы с кодировкой типо base64, обычно в них кодируют

, взлом продолжиться, срочно надо найти файлы с кодировкой типо base64, обычно в них кодируют

На хосте есть антивирус, прогнал его по всему – всё чисто. Файлы посмотрел, base64 не обнаружил… Несколько лет назад ко мне на блог через эту бяку проник вредоносный код. Сейчас ничего не нашёл.

Возможно не всё так печально и это только разовая атака… Посмотрим. В конце-концов всегда есть возможность переустановить блог с нуля, а весь контент, комменты и прочее восстановить из архива. Займёт пол-дня от силы…

Но посмотрим, что будет дальше…

Нашёл какую-то непонятную папку в корне сайта…

В ней вот такие файлы, внутри примерно то же, что и в имени файлов…

Показываю из архива, так-как на сайте я её понятное дело грохнул сразу…

.well-known/acme-challenge Это у вас что то с сертификатом SSL let's encrypt связано, возможно это конфиг или сам сертификат, он состоит из ключа, возможно это данные и есть ключ.

По поводу cloudflare, спасал не раз. Например, зачем кому то знать на каком ip у меня сервер, где расположен, и какой провайдер. Можно ещё в конфиг файле добавить define( 'DISALLOW_FILE_EDIT', true ); который отключает редактирование файлов через админку. Плюс, в настройках домена удаляем запись ftp, а то проверил ваш фтп, и он работает. Можно подключаться к серверу указывая в хосте ip адрес а не домен.

Можно ещё в конфиг файле добавить define( 'DISALLOW_FILE_EDIT', true ); который отключает редактирование файлов через админку. Плюс, в настройках домена удаляем запись ftp, а то проверил ваш фтп, и он работает. Можно подключаться к серверу указывая в хосте ip адрес а не домен.

На вашем хостинге заметил что используется centos 6 и cpanel, обычно там есть сканер clamav, который сканирует файлы на вирусы.

Clearfy не считаю его авторитетом разработчики сделали бесплатные функции, платными. Почти все его функции можно сделать через файл functions.php. Можно заменить на Wordfence Security, сканирует не плохо, плюс, можно включать или отключать этот плагин после сканирования.

разработчики сделали бесплатные функции, платными. Почти все его функции можно сделать через файл functions.php. Можно заменить на Wordfence Security, сканирует не плохо, плюс, можно включать или отключать этот плагин после сканирования.

Кстати, вы наверное файлы проверяли смотря на дату их изменения. Подозреваю что вредный код был в системе уже давно, и просто ждал когда группа воспользуеться этой уязвимостью. Быть может в файле functions.php есть что то лишнее, сверьте этот файл с оригиналом шаблона. Вредоносный код обычно пишется в файлах в начале, или в конце.

В любом случае, спасибо хакерам что ничего не сломали, а просто поигрались, возможно цель была именно предупредить

Вот же… А про сертификат я что-то и не подумал. Но… удалил, а SSL работает-же…

Антивирус на хосте есть, им я проверил всё в первую очередь. Файлы я и проверял плагином, а не визуально. Что-то типа AntoVirus и ещё какой-то… Врезок чужеродных не выявил.

FTP есть только служебная запись хоста, её нельзя удалить. Но я поменял везде пароли – для админки, для FTP, на CPanel, на MySQL… И пользователя изменил с admin на нечитаемую абракадабру…

Хостеры, кстати, ничего толком не ответили, хотя я логи им показывал… Написали, мол, обновите WordPress до последней версии и уберите неиспользуемые плагины… Как буд-то я и без них не обновляюсь своевременно.

Думаю, пока этого всего достаточно. Там посмотрим. Возможно ещё плагин какой-нибудь поставлю для защиты… Пока не решил ещё…

Согласен – тут либо хакеры не ставили перед собой серьёзных целей, либо просто неопытные и пробуют силы… В любом случае им спасибо за предупреждение…

SSL и без него будет работать, это копия ключа, даже если удалить, хостинг сам его заново выдаст ту же копию.

Да я тоже думаю на этом остановиться пока. В крайнем случае немного htaccess дополню разными хитростями. Такое ощущение, что на этом всё и остановится…

При обновлении сертификата пришлось эти папки создавать самому вручную…

А что, cloudflare действительно такая надёжная защита? В базовом функционале – только боты, а что-то серьёзнее уже платно… Как-то нет желания.

Плагинов "левых" нет. На хостинге ftp-аккаунта как такового нет, только служебный и он не подлежит корректировке. Разве что хостеров попросить изменить там пароль. В своём FTP-менеджере пароли не храню уже несколько лет. Всё через KeePass работает.

У меня хостинг, но логи посмотрел сам, сегодня только мой доступ – это когда я уже правил последствия, а вчера что-то связанное с htaccess… Не разобрался. Сделал запрос в службу поддержки, посмотрим, что ответят…

С почином вас, Александр!)))

Шучу, конечно.))

А вы еще говорили, да кому мы нужны. А оказывается, что нужны. Да еще как нужны. Поэтому все же, не стоит пренебрегать защитой. И одним автобэкапом тут тоже не отделаешься. Это хорошо, что сразу исправили. А если бы какая-нибудь большая гадость проявилась только спустя 3 – 5 месяцев? Тут уже будет сложнее.

Есть много других уязвимостей, которые нужно закрывать. Пусть даже не все, но хотябы закрыть основную их часть и соблюдать базовые правила защиты. Поэтому чисто на бэкапы я бы не полагался. Это очень стремно.

Спасибо за почин… Да, согласен, кое-какие меры по защите необходимы. Главное, чтобы это не переросло в паранойю…

Да, согласен, кое-какие меры по защите необходимы. Главное, чтобы это не переросло в паранойю…

Неприятный подарочек (( Хорошо, что Вы знаете как исправить, неприятен сам факт, люди что-то делают, собирают информацию, пишут статьи, а другие приходят и всё ломают и при этом наверное себя героями чувствуют, что получилось кому-то пакость сделать ((

Тем не менее с праздником Вас, с днём защитника Отечества! Здоровья, бодрости духа и только приятных подарочков!

Спасибо за поздравления… Ну в общим-то ничего страшного не произошло. Всё нормально.

Ого! Для меня бы это был настоящий кошмар. Александр, а про этот плагин для резервных копий у Вас где-то на сайте написано, про настройку? По ссылке зашла на этот плагин, там всё по английски.

Ну там в принципе всё понятно. Может быть несколько позже я статью напишу по этому плагину…

САША!!! С Праздником ТЕБЯ!!! Здоровья, счастья и улыбайся! Ну и выдержки на эту ситуацию. Где – то все таки нашли дыру, только вот где… придется тебе поискать. Вот и праздник начался. Наверное ты под общую раздачу попал Саша, случайно, они же эти ребята партиями загоняют вирусы на блоги. Вспомни 2015: осенью больше 5ти млн. сайтов попали под вирусы. По моему случайность твой блог. Неприятно конечно, но что поделаешь. Ты все исправишь, ты умный, ты сильный, ТЫ же Настоящий Полковник!!!

Надежда, спасибо за поздравления…

Ничего непоправимого не произошло. Прорвёмся, как всегда. Я даже и не переживаю по этому поводу…

Правильно Саша делаешь, что не переживаешь) Все, что человека не убивает, делает еще сильнее. Все равно выход есть. В почте посмотри сообщение

Саша, рассмотри мое предложение.

Что – то пригодится. Удачи!!!

Надежда, огромное тебе спасибо! Посмотрел, скачал – очень интересное решение… На почту ответил… Там вопросик есть один…

Саша, ответила. Как ни странно, но без точки. И еще там скачай кой чего, как скачаешь – напиши – удалю. Но никому не раздавай, это очень дорого было. Тебе как другу и земляку.

Надежда, ещё раз спасибо! Не переживай – это раздаче не подлежит.

Насчёт точки… Что-то я в последнее время стал туго соображать… Точка в данном случае указывает на то, что данный файл системный, только и всего. Т.е. работать будет и так, и так…

Спасибо.

Cаша, отлично Ты соображаешь. Просто потрясения иногда дают такой тормоз для соображайки нашей, понимаю тебя, сама была во многих ситуациях после потери блога)))) Тогда кондрат сидел рядом со мной))) НО Таймвебовцы за 5 часов восстановили блог. СПАСИБО ИМ!!!!

По поводу без точки попозже сделаю тестовый и попробую дальше экспериментировать с файлами. Удачи тебе!!!

Александр, с праздником Защитника Отечества!!! Здоровья, успехов во всём, ну и терпения в разборках с взломщиками. Пусть эти неприятности будут в последний раз. Пережить их конечно можно, тем более всё уже исправлено. Я конечно профан в технических вопросах, но были подобные ситуации, когда переходила с украинского на русский хостинг. У нас ведь свои особенности. Я в подобных случаях сразу пишу на хостинг, разноюсь и прошу "ребятки помогите". До сих пор помогали, а находили много интересного и исправляли. От всей души желаю, чтобы таких повторений больше не было.

Алевтина, спасибо за поздравления. А с блогом всё будет нормально.

С днем защитника отечества, Александр, Желаю, чтобы не пришлось его защищать, чтобы у отечества и так все было хорошо.

У меня тоже был случай с хакером. Он пробрался ко мне в админку, зарегистрировался вторым в моем профиле, назвал себя updater и целый месяц публиковал на моем блоге статьи, про игровые автоматы. Вход на сайт он мне не портил. Нашла его не я, а хостинг. Потом перешла по его ссылке, на его сайт, оказался хакер из Испании. Удалила упдатера из профиля, сменила пароль от админки. Ошибки 404, от его статей, удаляю до сих пор.

В вашей ситуации не справилась бы

Ксенья Юрьевна, спасибо за поздравление!

Хакер в админку ко мне не влез… пакостил как-то по-другому. Но я на всякий случай все пароли сменил.

Всем привет! Вот так новость, этот взлом через вирусы, откуда хочешь мог произойти: сканирование сайтов ботами поисковой системы, обновление плагинов, всякие баннеры и т. д., даже где не ждёшь, правительственные сайты взламывают, что там про наши говорить… И кстати, вирусы не все антивирусы обнаруживают, возможно, как было сказано выше червь. Удачи в исправлении ситуации!

Думаю, что уже всё нормально. Подобные взломы не смертельны. Тут главное в панику не впадать и всё можно устранить и поправить. На худой конец – переустановить.

Скорее всего, не через админку взламывали. Мне тоже как-то в индексный файл загнали мобильный редирект – пока соратница-блогер скриншоты не показала, не подозревал о проблеме. При этом адрес админки был спрятан плагином Lockdown WP Admin плюс было выставлено ограничение на количество ошибочных аторизаций до одной. Затем наткнулся на полезный плагин Belavir, отслеживающий изменения в файлах на хостинге. Пока использую его, но хочется более надежной защиты.

Я тоже думаю, что не через админку. На всякий случай сменил все пароли – и от админки, и FTP, и на MySQL, и на CPanel… Удалил лишние папки, которые нашёл… Думаю, что пока этого достаточно.

Насчёт плагина – Елена порекомендовала LockerPress… По описанию вроде не плох. Правда я ещё не пробовал…

Александр, плагин протестирую сегодня же, интересно, что за зверь. А насчет смены паролей…И еще тут в комментах писали о необходимости переноса блога на новый аккаунт. Все это я делал и после первого, и после второго взлома – менял пароли от админки, хостинга, ftp, электронной почты. Кроме того, менял шаблон, заливал блог во вновь созданную базу через плагин импорта. Но через какое-то время взламывали вновь… Словно вызов бросали: ты же seo-блог ведешь, защищайся. Так что, думаю, здесь не только боты работают, и живые люди тоже. Одно время даже на сотрудников хостинга грешил. Вывод пока один: после борьбы с последствиями взломов опыта прибавляется, но это единственный положительный момент )

Тысячи извинений что влезаю в ваш разговор, просто краем уха (глаза) увидел плагины… Lockdown WP Admin не обновлялся больше года, LockerPress видел ещё Wоrdpress 2.0…я надеюсь вы не собираетесь ставить морально устаревшие плагины для безопасности

Если инструмент (скажем, молоток) прост, надежен и исправно выполняет свою задачу, нужно ли его обновлять? Только ради галочки?

Константин, в принципе я с тобой согласен. Есть много плагинов, которые не обновляются, но работают отлично. Обновление движка не означает, что он переписан с нуля с новой концепцией. Изменены лишь какие-то моменты. Так, что даже старые плагины вполне имеют право на существование, если то, с чем они работают не менялось.

Нет, ничего подобного я себе устанавливать не собираюсь… Считаю, что уже принятых мер достаточно.

Александр, привет! Вот это сюрпризик!!! Я просто в тихом шоке, но здорово что ты разобрался и восстановил свой блог!

Так а куда-ж я денусь-то? Разберёмся, конечно. Всё нормально.

Саша, с праздником! И желаю, чтобы такие неприятные моменты больше не встречались. Хорошо, что ты так быстро во всем разобрался. Случись такое у меня, я бы, наверное, рыдала и волосы на себе рвала от беспомощности. Я в такой ситуации только буду надеяться на хостеров, думаю, что они помогут.

Спасибо, Таисия. Как правило все страхи перед хакерами преувеличены. Ничего непоправимого нет. Вопрос только времени и трудозатрат.

Есть неплохой (громоздкий, но неплохой) плагин iThemes Security – установил, настроил и забыл. Одно время у друга адски ломали сайт – чуть ли не каждую неделю, только этот плагин и решил проблему (позволяет сделать многое из того, что выше обсуждалось в комментариях, типа смены адреса входа в админку, регулярных автоматических бэкапов и т.п.).

И, кстати, происходило это чаще всего тоже по праздникам и выходным (новый год, 23 февраля, 8 марта, майские, суббота-воскресенье).

У меня так Joomla хакали с интервалом раз в три дня… Надоело восстанавливать, а версия движка была старой, ещё 1.5 линейка… На новую перейти было проблематично, вот и ушёл на WordPress. Года 3 назад впихнули мне вредоносный код и на WordPress… Я его смог тогда вычислить, ну, впрочем, писал когда-то статью об этом…

Да уже ничего больше делать пока не буду… Никаких плагинов. Достаточно того, что поменял всё, что можно в смысле логинов -паролей на всевозможные доступы ко всему…

Дело хозяйское, как говорится! Просто делюсь опытом, т.к. тоже вначале меняли пароли, доступы и всё прочее, а толку… )

Кстати, есть ещё предположение, что такое чаще бывает на хостингах, использующих устаревшие версии CPanel.

Александр, сочувствую о произошедшем. Очень неприятно. И чего людям не живётся спокойно? Почему надо кому-то испортить нервы и время? Прекрасно, что вы справились с этой проблемой. Желаю, чтобы такое больше не повторялось). Пишите и делитесь со всеми интересной информацией).

Наверное от подобных неприятностей невозможно застраховаться на все 100%, но ничего… Это не так страшно, как кажется… Справимся в любом случае…

Конечно. Куда ж нам деваться?).

Саша, привет.

Смотрю вот это советов тебе надавали, энциклопедия по борьбе со взломами. Ключевую фразу ставь такую. Валом трафик пойдёт. Я серьёзно. А вот Елена Кантиловская оставила такие длинные штуки, они действительно защищают? А ты сменил пароль и всё? Или просто не разглашаешь? 🙂 Чтоб боты не знали?

А пароли менять как часто надо на новые? А что значит сложные? Дааа…, всё не предусмотришь.

Привет, Люда! Никакой тайны. Я пока ограничился только сменой паролей. Но сменил их везде. И к CPanel хоста, и к базе данных, и FTP, и к админке сайта, и сам логин админки усложнил…

Более сложные – это, например, такие:

Про частоту смены не скажу, я не менял со дня основания блога… Нет, менял один раз, когда ко мне пролез вредоносный код несколько лет назад. На том и успокоился…

Может быть раз в пол-года? Надо подумать над этим…

Никакие плагины защиты ставить не хочу. Считаю это лишним. С htaccess пока тоже ничего не стал делать. Если в ближайшее время взлом повторится, то тогда что-то туда добавлю. Пока держу всё это про запас. Поэтому не знаю защищают ли они реально. Здесь приходится верить на слово.

Но дело ещё и в том, что мне действительно не страшно даже если вообще блог разнесут в клочья. Восстановлю с нуля, а все записи и комментарии будут на месте. Это займёт не так много времени. С учётом настройки всех плагинов и CSS шаблона (он у меня во многом пользовательский, то есть мой), на всё уйдёт час-полтора. Ну максимум пол-дня, при моей лени, да с перерывами на перекур, кофе и т.д. Учитывая это, я действительно ничего в этом плане не боюсь. Тем более – один раз уже восстанавливал.

Александр, прочитала всё. Это вы мастер-умелец по восстановлению блога. Просветите нас, недоученных или ненаученных, что и как лучше сделать. Я не технарь, но стараюсь со всем разбираться сама.

Да тут сложного-то ничего и нет. Я когда-то писал о последовательности действий в статье про вредоносный код. Там в разделе "Зачистка" кое-что есть…

Здравствуй Саш ! Вот тебе доп. информация к размышлению ….

Существует такой дистрибутив Линукса КАЛИ (Kali), так вот он по самое "нехочу" напичкан различными программами для всевозможного взлома. От взлома сетей до проникновения и взлома локальных компьтеров. Дистрибутив создавался для определения и тестирования уязвимостей различного IT оборудования. Инеструменты и приёмы противника нужно знать …..

Вот ссылка на сайт дистрибутива … https://www.kali.org/

Дима, здравствуй! Спасибо за ссылочку на Kali… Только вот у меня возникли опасения, что если я погружусь в этот инструментарий, то мне придётся менять профессию! Уж больно там у них всё заманчиво расписано…

Уж больно там у них всё заманчиво расписано…

А если серьёзно, то посмотреть на Kali, думаю стоит…

Спасибо.

Ого. Страшно что-то стало за свой… какие есть способы защиты сайта?

Ну если взять статью со всеми комментариями, то способов наберётся достаточно.

Для старта, так сказать, могу порекомендовать следующее.

1. Уйдите от стандартных логинов типа admin…

2. Делайте сложные пароли на всё – админка, панель управления на хостинге, база данных MySQL, FТР… Сложные – это примерно такие, как я показал в одном из комментариев, отвечая Людмиле…

3. Периодически эти пароли меняйте.

4. Никогда не сохраняйте пароли в браузерах и ftp-клиентах. Используйте, например, программу KeePass…

5. Периодически делайте архивы своего блога. В статье есть об этом…

Это базовая основа, а дальше война план покажет. Здесь в комментариях и код htaccess приводили, и плагины защиты….

Спасибо! я понял вас. Все сделаю.!

у меня возникли опасения, что если я погружусь в этот инструментарий, то мне придётся менять профессию!

Ну это от человека зависит … В мире всегда существовали 2 крайности: добро – зло, белое – чёрное и т.д. Всё зависит от того как воспринимать информацию. Ведь операционку можно использовать как по назначению (для тестирования уязвимостей), так и для нападения …. Атака никогда не бывает спонтанной. Она всегда имеет 2 фазы активную и пассивную. К пассивной относится сбор всевозможных данных о сайте, а активная предполагает уже применение полученных данных. Можно ведь и не углубляться в изучение работы программ, их там более 300 штук, достаточно знать что может та или иная прога и найти противоядие от такой уязвимости. Хотя есть прога, работу с которой стоит изучить более – менее досконально. Она называется WireShark, это анализатор сетевого траффика. На деле она имеет возможность показывать логины и пароли вводимые на странице входа на сайт, т.к. работает с различными уровнями передачи данных. Короче, если удалённо оседлать какое либо железо, то можно тихо сидеть и профильтровывать вводимые данные. Это называется пассивная фаза атаки …. Так что делай выводы ….

В мире всегда существовали 2 крайности: добро – зло, белое – чёрное и т.д. Всё зависит от того как воспринимать информацию. Ведь операционку можно использовать как по назначению (для тестирования уязвимостей), так и для нападения …. Атака никогда не бывает спонтанной. Она всегда имеет 2 фазы активную и пассивную. К пассивной относится сбор всевозможных данных о сайте, а активная предполагает уже применение полученных данных. Можно ведь и не углубляться в изучение работы программ, их там более 300 штук, достаточно знать что может та или иная прога и найти противоядие от такой уязвимости. Хотя есть прога, работу с которой стоит изучить более – менее досконально. Она называется WireShark, это анализатор сетевого траффика. На деле она имеет возможность показывать логины и пароли вводимые на странице входа на сайт, т.к. работает с различными уровнями передачи данных. Короче, если удалённо оседлать какое либо железо, то можно тихо сидеть и профильтровывать вводимые данные. Это называется пассивная фаза атаки …. Так что делай выводы ….

Дмитрий, Вы меня не поняли. Я не имел в виду, что стану злодеем-хакером. Это не мой стиль. Скорее наоборот, освоил бы какие-то методы информационной безопасности, зная оружие нападения…

На самом деле мне наверное уже поздно менять профессию… Хотя, какие наши годы?

Меня вот никогда не ломали так чтоб нельзя было зайти, только 1 раз подсунули код, который генерировал невидимые ссылки на мусорные сайты.

Меры по защите, конечно, принял некоторые, но не знаю, достаточно ли их, так как спецом по защите сайтов не являюсь. Прочитал статью – сделал бэкапы, так что спасибо за напоминание! С бэкапами спать гораздо спокойнее.

У меня было такое неоднократно, правда на Joomla…

Миша, что у Вас с сайтом? Писал комментарий под статьёй про сервисы продвижения и после отправки комментария ни комментария, ни самой статьи…

Посмотрел – все статьи на месте. Статьи про такие сервисы у меня вроде нет. Точнее есть в планах, наверное просто случайно опубликовалась, так у меня бывает когда забываешь отодвинуть дату публикации…

Та статья далека от своего завершения и я ее убрал. Бардак у меня сейчас сумасшедший на сайте, вот и все, что могу сказать. Около 40 статей в статусе Запланировано, десятки черновиков и под сотню статей, нуждающихся в переработке.

Взлом блога – неприятная история. Перепробовал много плагинов и остановился на All In One WP Security. Плагин громоздкий, но свою работу пока выполняет.

А я никакой дополнительной защиты не ставил. Пока всё нормально. На мой взгляд достаточно пароли везде своевременно менять и архивные копии делать…

Вот и меня недавно тоже постигло… (( Несколько дней восстанавливала. Работники сервера помогли, спасибо. Думала, не получится – все, брошу! Сейчас вроде бы работает, но надолго ли?

Ирина, никто целенаправленно именно Ваш блог не взламывает. Вы просто попались на пути какого-то бота-взломщика.

Само по себе восстановление блога проблемы не решит, не забудьте ещё и пароли везде поменять, сделайте их более сложными…

Да я знаю. Для их целей годится любой блог, даже совсем без посещений. Пароли поменяла, хотя и были вроде неплохие. И в памяти браузера их теперь не держу.

Я тоже в браузерах пароли не храню от важных ресурсов… Куда как спокойнее живётся…